Lundi 14 juin. Approche de la cybersécurité par l’analyse des risques cyber

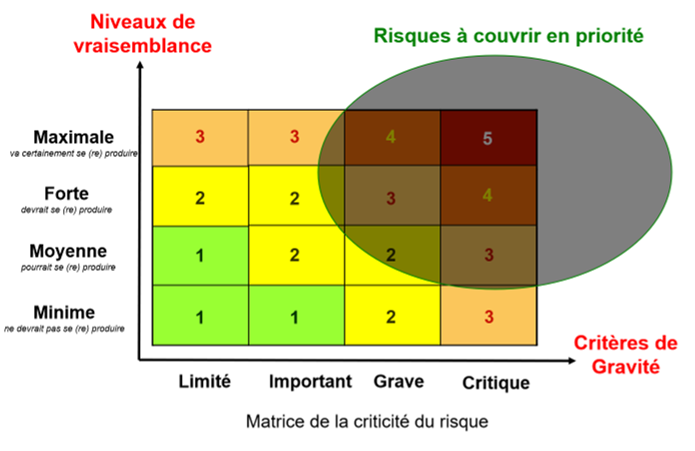

Une matrice pour anticiper et traiter les risques cyber Le cyberespace est le lieu de tous les dangers. Chaque jour apporte son lot d’attaques qui minent la confiance qu’on peut accorder aux fournisseurs, aux partenaires, et qui est accordée par les clients, et les employés. Parfois la survie de l’organisation est mise en péril quand elle n’a plus accès à son information. Le risque est bien réel et il est omniprésent. Il est indispensable pour une organisation de maîtriser le risque numérique pour générer la confiance, et plus pragmatiquement pour continuer à exister. Et bien maîtriser le risque peut également générer un avantage compétitif. Mais comment appréhender le risque qui pèse sur ses informations et sur les systèmes qui les gèrent ? Il est admis que le « risque zéro » ne sera jamais atteint, comme il est évident qu’on ne peut tout protéger, alors comment gérer cette situation ? Commencer par cartographier ses ressources numériques pour trouver les gisements d’informations les plus sensibles est une bonne pratique. C’est là où se trouvent les informations de valeur qu’il faut mettre les contre-mesures dont on dispose pour les protéger. C’est ainsi que doit débuter l’élaboration d’un cadre de gouvernance du risque numérique. Savoir comment réagir à une cyberattaque devient bien plus facile quand on a prévu à l’avance la conduite à tenir pour en diminuer les effets et la fréquence. Une matrice des risques et des actions associées ici est très utile, et doit être constituée avant qu’il ne soit trop tard. Prenons conscience que les tuiles qui protègent de la pluie doivent toutes avoir été posées par beau temps. Pour constituer la matrice, traçons sur un axe horizontal, la criticité du risque, suivant, par exemple, quatre critères : limité, important, grave et critique. Un risque est limité s’il n’entraine pas de conséquences insupportables quand l’attaque se produit. Un risque est critique s’il peut causer la disparition de l’organisation. Il est évident que si un risque est critique mais ce qui peut le causer n’arrive (n’arrivera ?) jamais, on peut l’ignorer. Il est aussi évident que si un risque est limité, mais les attaques deviennent gênantes quand elles se produisent trop souvent, il vaut mieux en tenir compte dans la mesure du possible. Mais la priorité est de traiter en priorité les risques qui entrainent les conséquences les plus graves. En un mot il faut tenir compte d’un seuil d’acceptation des risques. Alors traçons sur un axe vertical le niveau de vraisemblance qu’un risque se concrétisera par une attaque, suivant encore, par exemple quatre critères : Minime, moyen, fort et maximal. Une vraisemblance minime indique qu’une attaque a très peu de malchance d’arriver. Une vraisemblance maximale est quand non seulement l’attaque va certainement se produire et si l’organisation existe encore, va se reproduire. En fonction des quatre critères de gravité et des quatre critères de vraisemblance, on peut bâtir une matrice de criticité où, dans chaque cellule on met une quantification des risques, de 1 à 5. Cela détermine la conduite à tenir pour chaque surface, surtout celles marquées 4 ou 5. C’est là qu’il faut placer des contre-mesures et prendre les décisions qui s’imposent quand l’attaque se produit.  Dans les cases 1, le risque est mineur, et n’impacte ni les clients, ni le travail, ni l’information, on peut donc placer les contre-mesures ailleurs, on admet le risque sans le traiter. Dans les cases 2, le risque est faible, les perturbations subites resteront acceptables, on peut ne pas le traiter. Cases 3, le risque est moyen, il a une incidence gênante, il faut le traiter. Cases 4, le risque est fort, il faut traiter la concrétisation de ce risque rapidement. Cases 5, enfin, le risque est critique, l’incidence est majeure, il faut pouvoir le traiter immédiatement sinon il y a possibilité de disparition de l’organisation. Il faut également tenir compte, pour chacune des cinq cases, de la dimension « métier ». On ne traite pas de la même manière le risque chez un constructeur aéronautique que dans une banque, une société d’assurance, de transports, un établissement de santé ou un média. Il faut aussi décider à l’avance si les conséquences de chaque risque sont à traiter au plus haut niveau de l’organisation ou seulement au niveau des experts techniques ou juridiques. Penons le dernier cas, le média, et le risque pour son image. Le risque « 1 » n’implique pas de médiatisation, le média peut l’accepter. Le risque « 2 » entraine un risque modéré (faible tirage d’une presse locale, peu d’impact dans les réseaux sociaux…) on peut aussi l’accepter. Le risque 3 implique une médiatisation limitée mais les risques 4 et 5 causent une dégradation durable de l’image du média, la presse internationale reprend l’information corrompue ou dévoilée et l’atteinte à la réputation du média peut entrainer sa disparition. On peut aussi établir de telles matrices sur les atteintes à chacun des impératifs de son information : sa disponibilité, son intégrité, sa confidentialité et sa traçabilité, et ce pour chacun des process qui manipule l’information. Avec cette matrice, complexe à établir certes sur une grosse organisation, mais fort utile, on sait à quoi s’en tenir, on connait les actions à mener, à quel niveau, et s’il est indispensable de réunir une cellule de crise, mettre en œuvre son plan de continuité ou de reprise d’activité, il faut disposer de ces plans, et activer sa police d’assurance si le risque numérique, direct et indirect, est en parti couvert. Et tout cela augmentera la résilience de son organisation. Approche de la cybersécurité par l’analyse des risques cyber Je donne la plume à notre intervenant, Pierre Calais Dans un contexte où les entreprises font face à des défis opérationnels et financiers importants liés à l’épidémie de COVID-19, les tentatives de cyberattaques ne cessent d’augmenter. Au-delà du nombre et de l’impact, c’est la nature même de la menace qui évolue avec des attaquants qui exploitent l’incertitude des organisations. Une adaptation de la gouvernance de la cybersécurité en entreprise s’impose donc, afin de sécuriser de manière tactique la période de crise et préparer le retour à la normale. Pour élaborer des stratégies capables de répondre aux menaces actuelles et aux vulnérabilités futures, il est donc primordial d’analyser, en continu et de façon dynamique, l’environnement dans lequel nous évoluons afin d’imaginer des scénarios nouveaux nous obligeant à revoir nos doctrines et nos potentiels d’actions / réactions. Et pour ce faire, le maitre mot est pragmatisme. En effet, nous évoluons au sein d’écosystèmes complexes, mouvants et de plus en plus interconnectés. Les menaces suivent une dynamique analogue, faisant de la cyber un véritable enjeu. Il faut donc diffuser, à tous les niveaux de l’organisation, une culture de la maîtrise du risque cyber à l’instar d’autres risques d’envergure (métier, juridique, commercial, financier, etc.). Au sein d’EGERIE, nous en avons la conviction, le risque cyber constitue en lui-même un champ d’innovation et de collaboration. Cette intelligence collective suppose le partage de l’information, le respect de règles communes, la multiplication d’interactions et de connexions afin de développer des pratiques collaboratives qui permettent de piloter le risque cyber et d’accroître la performance dont les bénéfices seront équitablement répartis entre les différentes parties prenantes engagées dans la co-construction de la démarche. Anticiper, c’est donc pouvoir s’appuyer sur des solutions collaboratives et des technologies innovantes qui doivent se mettre au service des décideurs afin de les guider au travers d’indicateurs fiables vers une prise de décision éclairée. Je reprends la plume Pierre Calais bénéficie d’une expérience de plus de 20 ans à des postes de Direction dans l’édition  de logiciels de sécurité auprès de sociétés leaders de leurs marchés parmi lesquelles Stormshield ou Qualys. de logiciels de sécurité auprès de sociétés leaders de leurs marchés parmi lesquelles Stormshield ou Qualys.avec « Inscription 14/06 » dans l’objet ET dans le corps du mail, quelques mots sur vous et sur l’intérêt que vous accordez au sujet traité, pour nous permettre d’organiser des « Lundi de la cybersécurité » toujours plus ciblés. Je précise que les inscriptions ne sont pas enregistrées par une application automatique mais par nous, Béatrice et moi. Nous aimons savoir qui vous êtes et pourquoi vous vous inscrivez. Donc évitez, si possible, les justes « Merci de m’inscrire à cet évènement ». A bientôt Take care et Stay safe, Gérard Peliks Lundi de la cybersécurité de septembre “Cyber coercition” Bernard Barbier Académicien, directeur de BB Cyber, ancien directeur technique de la DGSE |